REKLAMA

Dziennik Ustaw - rok 2019 poz. 400

ROZPORZĄDZENIE

MINISTRA SPRAW WEWNĘTRZNYCH I ADMINISTRACJI1)

z dnia 26 lutego 2019 r.

w sprawie warstwy elektronicznej dowodu osobistego2)

Na podstawie art. 12j ustawy z dnia 6 sierpnia 2010 r. o dowodach osobistych (Dz. U. z 2017 r. poz. 1464, z 2018 r. poz. 730 oraz z 2019 r. poz. 53 i 60) zarządza się, co następuje:

Rozdział 1

Przepisy ogólne

§ 1. [Zakres przedmiotowy]

1) wymagania techniczne dla warstwy elektronicznej dowodu osobistego;

2) sposób używania certyfikatów identyfikacji i uwierzytelnienia, podpisu osobistego i potwierdzenia obecności;

3) sposób przekazywania i używania kodu umożliwiającego odblokowanie certyfikatu identyfikacji i uwierzytelnienia oraz certyfikatu podpisu osobistego;

4) sposób i tryb zawieszania, cofania zawieszenia oraz unieważniania certyfikatów identyfikacji i uwierzytelnienia, podpisu osobistego i potwierdzenia obecności;

5) wzór zgłoszenia zawieszenia i cofnięcia zawieszenia certyfikatów identyfikacji i uwierzytelnienia, podpisu osobistego i potwierdzenia obecności;

6) wzór zaświadczenia potwierdzającego zgłoszenie zawieszenia lub cofnięcia zawieszenia certyfikatów identyfikacji i uwierzytelnienia, podpisu osobistego i potwierdzenia obecności.

Rozdział 2

Wymagania techniczne dla warstwy elektronicznej dowodu osobistego

§ 2. [Warstwa elektroniczna dowodu osobistego]

1) obsługuje kody o długości od 4 do 8 cyfr, w tym kody z funkcją kodu początkowego dla każdego z kodów, w którego miejsce posiadacz dowodu osobistego ustala własne kody, o których mowa w art. 12b ust. 1 ustawy z dnia 6 sierpnia 2010 r. o dowodach osobistych, zwanej dalej „ustawą”:

a) dla certyfikatu identyfikacji i uwierzytelnienia, zwany dalej „kodem PIN1”, oraz

b) dla certyfikatu podpisu osobistego, zwany dalej „kodem PIN2”;

2) umożliwia zmianę kodu PIN1 i kodu PIN2 za pomocą dotychczasowego kodu PIN1 albo odpowiednio kodu PIN2, albo kodu odblokowującego, o którym mowa w art. 12b ust. 4 ustawy, zwanego dalej „kodem PUK”;

3) umożliwia odblokowanie kodu PIN1 i kodu PIN2 za pomocą kodu PUK;

4) zawiera licznik błędnych prób wprowadzenia kodu PIN1 i kodu PIN2 z możliwością ustawienia parametru liczby błędnych prób powodujących zablokowanie tych kodów;

5) w przypadku podania poprawnego kodu PIN1 albo kodu PIN2 zeruje mechanizm licznika, o którym mowa w pkt 4;

6) zapewnia komunikację z użyciem interfejsu bezstykowego pozwalającego na bezpieczne, szyfrowane połączenie;

7) uniemożliwia odblokowanie kodu PIN1 albo kodu PIN2 po zablokowaniu kodu PUK;

8) uniemożliwia odblokowanie kodu PUK;

9) spełnia zalecenia Organizacji Międzynarodowego Lotnictwa Cywilnego, zwanej dalej „ICAO”, określone w dokumencie – Doc 9303 Machine Readable Travel Documents (wersja siódma z 2015 r. lub późniejsza);

10) zawiera aplikację ICAO umożliwiającą automatyczną odprawę przy przekraczaniu granic państw.

2. W warstwie elektronicznej dowodu osobistego wydzielone są cztery, niezależnie zarządzane części, które zawierają dane wymienione w art. 12a ust. 1 ustawy.

3. Wymagania techniczne dla warstwy elektronicznej dowodu osobistego określa załącznik nr 1 do rozporządzenia.

§ 3. [Nawiązanie połączenia]

§ 4. [Pierwszy dostęp do przestrzeni umożliwiającej zamieszczenie kwalifikowanego certyfikatu podpisu elektronicznego]

Rozdział 3

Sposób używania certyfikatów identyfikacji i uwierzytelnienia, podpisu osobistego i potwierdzenia obecności

§ 5. [Użycie certyfikatu identyfikacji i uwierzytelnienia]

§ 6. [Użycie podpisu osobistego]

§ 7. [Zmiana kodu PIN1 albo kodu PIN2]

2. Trzykrotne wprowadzenie nieprawidłowego kodu PIN1 albo kodu PIN2 powoduje zablokowanie możliwości korzystania odpowiednio z certyfikatu identyfikacji i uwierzytelnienia lub certyfikatu podpisu osobistego.

3. W przypadku, o którym mowa w ust. 2, przywrócenie możliwości korzystania z certyfikatu identyfikacji i uwierzytelnienia lub certyfikatu podpisu osobistego jest możliwe po podaniu numeru CAN, a następnie użyciu kodu PUK i ustaleniu odpowiednio nowego kodu PIN1 albo nowego kodu PIN2.

§ 8. [Użycie certyfikatu potwierdzenia obecności]

§ 9. [Ponowne podanie numeru CAN]

Rozdział 4

Sposób przekazywania i używania kodu PUK

§ 10. [Kod PUK]

§ 11. [Przekazanie dokumentu z kodem PUK]

§ 12. [Utrata kodu PUK]

2. Przywrócenie możliwości korzystania z certyfikatu identyfikacji i uwierzytelnienia lub podpisu osobistego następuje z wykorzystaniem systemu teleinformatycznego, o którym mowa w § 21, z zachowaniem zasad poufności za pomocą certyfikatu potwierdzenia obecności.

§ 13. [Trzykrotne nieprawidłowe wprowadzenie kodu PUK]

Rozdział 5

Sposób i tryb zawieszania, cofania zawieszenia oraz unieważniania certyfikatów identyfikacji i uwierzytelnienia, podpisu osobistego i potwierdzenia obecności

§ 14. [Zgłoszenie zawieszenia lub cofnięcie zawieszenia certyfikatów]

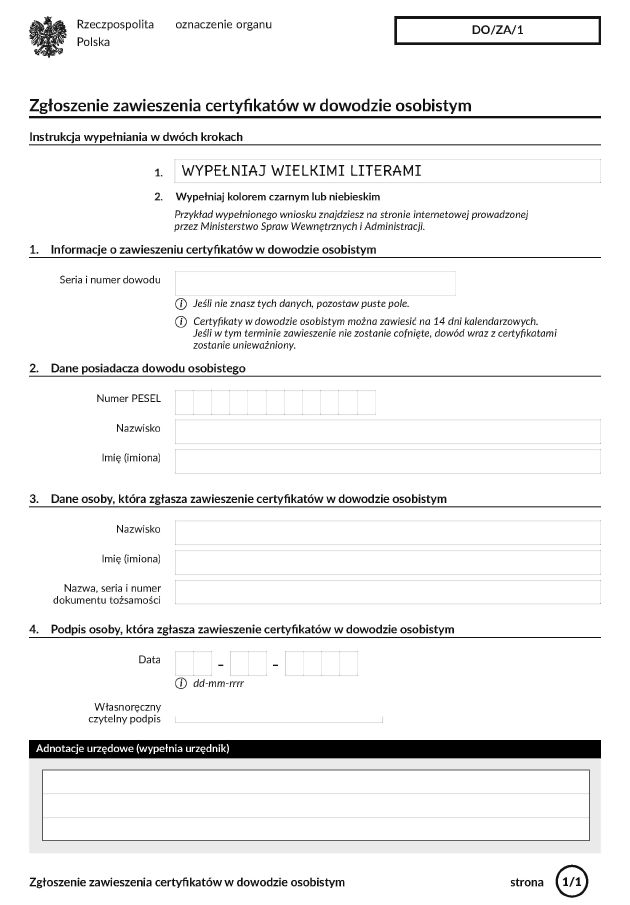

2. Wzór formularza zgłoszenia zawieszenia certyfikatów zamieszczonych w warstwie elektronicznej dowodu osobistego stanowi załącznik nr 2 do rozporządzenia.

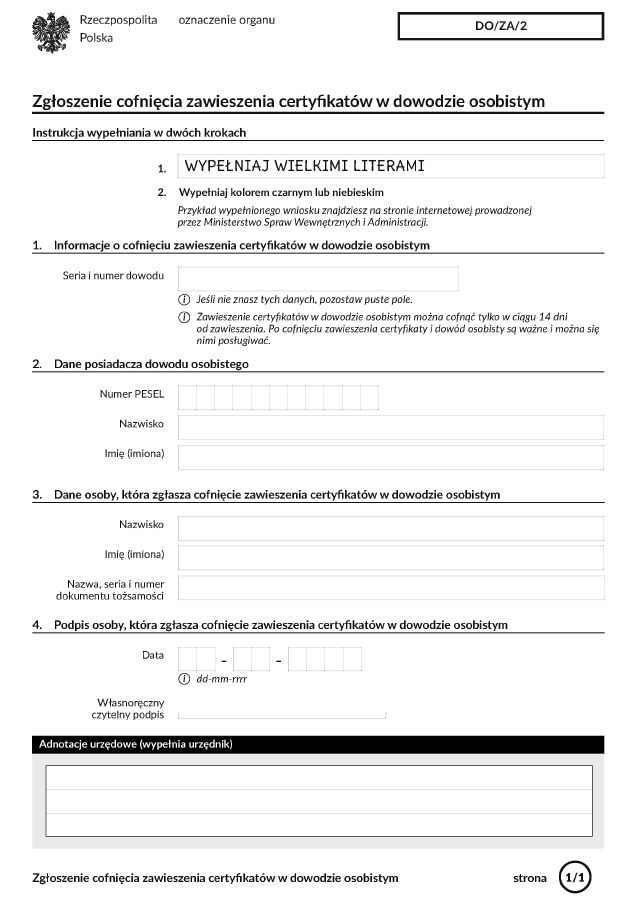

3. Wzór formularza zgłoszenia cofnięcia zawieszenia certyfikatów zamieszczonych w warstwie elektronicznej dowodu osobistego stanowi załącznik nr 3 do rozporządzenia.

§ 15. [Pełnomocnictwo szczególne do zgłoszenia zawieszenia lub cofnięcia zawieszenia certyfikatów]

§ 16. [Ustalenie zgodności danych]

2. W przypadku zawieszenia lub cofnięcia zawieszenia certyfikatów zamieszczonych w warstwie elektronicznej dowodu osobistego w trybie określonym w art. 32b ust. 1 pkt 2 ustawy, ustalenie zgodności danych, o których mowa w ust. 1, następuje automatycznie przez porównanie danych przekazywanych przez usługę elektroniczną, za której pomocą zgłoszono zawieszenie lub cofnięcie zawieszenia, z danymi zawartymi w Rejestrze Dowodów Osobistych.

§ 17. [Automatyczne zawieszenie lub cofnięcie zawieszenia certyfikatów]

§ 18. [Rejestracja zgłoszenia zawieszenia lub cofnięcia zawieszenia certyfikatów]

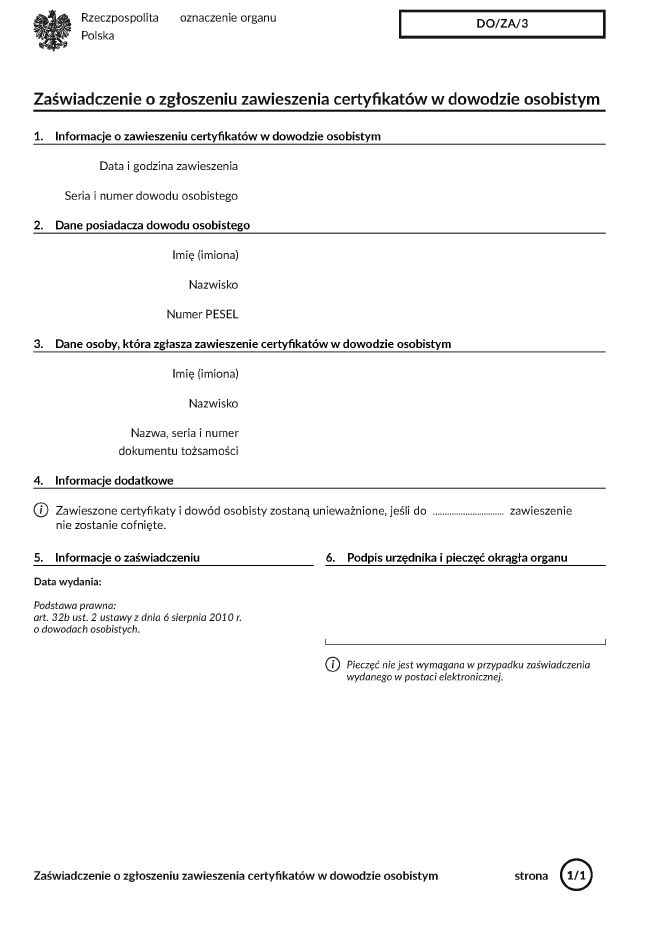

§ 19. [Automatyczne generowanie zaświadczenia]

§ 20. [Wzory zaświadczeń]

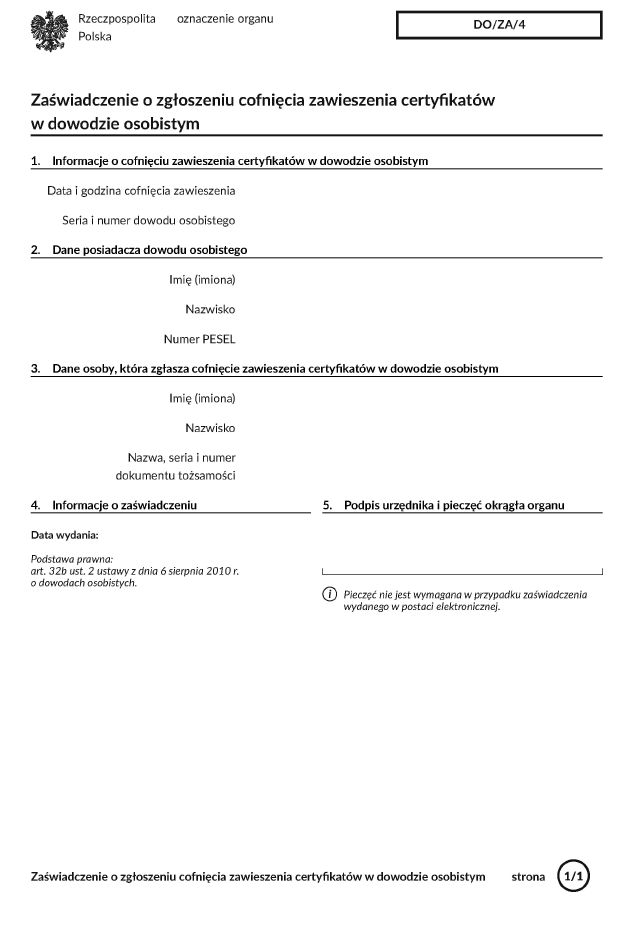

2. Wzór zaświadczenia potwierdzającego zgłoszenie cofnięcia zawieszenia certyfikatów zamieszczonych w warstwie elektronicznej dowodu osobistego stanowi załącznik nr 5 do rozporządzenia.

§ 21. [Przekazywanie danych o zawieszeniu lub cofnięciu zawieszenia certyfikatów]

§ 22. [Unieważnienie certyfikatów]

§ 23. [Organ dokonujący unieważnienia certyfikatów]

2. Minister przekazuje ministrowi właściwemu do spraw informatyzacji informację o unieważnionych certyfikatach zamieszczonych w warstwie elektronicznej dowodu osobistego w celu aktualizacji statusów warstwy elektronicznej dowodów osobistych w Rejestrze Dowodów Osobistych, a w przypadku przedłużenia ważności dowodu osobistego w zakresie warstwy graficznej – informację o dacie ważności dowodu osobistego.

§ 24. [Unieważnienie dowodu osobistego w Rejestrze Dowodów Osobistych]

Rozdział 6

Przepis końcowy

§ 25. [Wejście w życie]

Minister Spraw Wewnętrznych i Administracji: wz. K. Kozłowski

1) Minister Spraw Wewnętrznych i Administracji kieruje działem administracji rządowej - sprawy wewnętrzne, na podstawie § 1 ust. 2 pkt 2 rozporządzenia Prezesa Rady Ministrów z dnia 10 stycznia 2018 r. w sprawie szczegółowego zakresu działania Ministra Spraw Wewnętrznych i Administracji (Dz. U. poz. 97 i 225).

2) Niniejsze rozporządzenie zostało notyfikowane Komisji Europejskiej w dniu 21 listopada 2018 r. pod numerem 2018/0574/PL, zgodnie z § 4 rozporządzenia Rady Ministrów z dnia 23 grudnia 2002 r. w sprawie sposobu funkcjonowania krajowego systemu notyfikacji norm i aktów prawnych (Dz. U. poz. 2039 oraz z 2004 r. poz. 597), które wdraża postanowienia dyrektywy (UE) 2015/1535 Parlamentu Europejskiego i Rady z dnia 9 września 2015 r. ustanawiającej procedurę udzielania informacji w dziedzinie przepisów technicznych oraz zasad dotyczących usług społeczeństwa informacyjnego (ujednolicenie) (Dz. Urz. UE L 241 z 17.09.2015, str. 1).

Załączniki do rozporządzenia Ministra Spraw Wewnętrznych i Administracji

z dnia 26 lutego 2019 r. (poz. 400)

Załącznik nr 1

WYMAGANIA TECHNICZNE DLA WARSTWY ELEKTRONICZNEJ DOWODU OSOBISTEGO

I.

1. Warstwę elektroniczną dowodu osobistego stanowią:

1) mikroprocesor;

2) biblioteka kryptograficzna;

3) platforma operacyjna, w tym środowisko oprogramowania Java oraz dedykowane oprogramowanie;

4) interfejs bezstykowy zgodny z normą ISO/IEC 14443 typ A lub B;

5) aplet lub aplety Java, odpowiadające za funkcjonalności określone w art. 12a ustawy z dnia 6 sierpnia 2010 r. o dowodach osobistych (Dz. U. z 2017 r. poz. 1464, z 2018 r. poz. 730 oraz z 2019 r. poz. 53 i 60), zwanej dalej „ustawą”.

2. Warstwa elektroniczna dowodu osobistego może być zbudowana z komponentów w innej konfiguracji niż określona w pkt 1, które łącznie spełniają takie same wymagania bezpieczeństwa i poziomu uzasadnienia zaufania.

3. Warstwa elektroniczna dowodu osobistego wraz z dokumentacją ją opisującą stanowi łącznie przedmiot oceny w rozumieniu normy PN ISO/IEC 15408 lub normy równoważnej.

II.

1. Warstwa elektroniczna dowodu osobistego podlega ocenie bezpieczeństwa i certyfikacji zgodnie z wymaganiami normy PN ISO/IEC 15408 lub normy równoważnej.

2. Oceny bezpieczeństwa i certyfikacji dokonuje się na zgodność z profilem zabezpieczeń (ang. Protection Profile) lub na zgodność ze specyfikacją techniczną (ang. Security Target) warstwy elektronicznej dowodu osobistego.

3. Certyfikacji dokonuje jednostka certyfikująca, która zapewnia uznanie certyfikatu zgodnie z porozumieniami międzynarodowymi: Porozumieniem o wzajemnym respektowaniu rezultatów oceny i certyfikacji bezpiecznych produktów informatycznych – CCRA lub umową w sprawie uznawania certyfikatów Common Criteria – SOGIS-MRA.

III.

1. Profil zabezpieczeń, o którym mowa w pkt II. 2, jest dokumentem publicznie dostępnym, publikowanym przez niezależne od producenta warstwy elektronicznej jednostki zajmujące się certyfikacją.

2. Specyfikacja techniczna warstwy elektronicznej dowodu osobistego jest zgodna z profilem zabezpieczeń, o którym mowa w pkt 1, jeśli ten profil zabezpieczeń został opracowany.

3. Specyfikacja techniczna warstwy elektronicznej dowodu osobistego w części, w której opisano szczegółowy sposób realizacji wymagań bezpieczeństwa, może stanowić tajemnicę przedsiębiorstwa w rozumieniu przepisu art. 11 ust. 2 ustawy z dnia 16 kwietnia 1993 r. o zwalczaniu nieuczciwej konkurencji (Dz. U. z 2018 r. poz. 419 i 1637).

IV.

1. W przypadku gdy ocena bezpieczeństwa warstwy elektronicznej prowadzona jest jako ocena złożona (ang. Composite Evaluation), wymagane jest, aby specyfikacja techniczna zawierała opisy:

1) spójności polityki bezpieczeństwa produktu złożonego;

2) sposobu integracji poszczególnych komponentów tego produktu;

3) procedur dostaw poszczególnych komponentów;

4) spójności wewnętrznej projektu produktu złożonego;

5) testów funkcjonalnych produktu złożonego;

6) oceny podatności na zagrożenia.

2. Dopuszcza się, że poszczególne komponenty warstwy elektronicznej dowodu osobistego będącego przedmiotem oceny bezpieczeństwa mogą mieć certyfikaty uprzednio wydane przez jednostkę certyfikującą, o której mowa w pkt II. 3.

V.

1. Ocena bezpieczeństwa mikroprocesora jest dokonywana na poziomie uzasadnionego zaufania do zgodności z wymaganiami na poziomie nie niższym niż EAL5, rozszerzonym o komponenty uzasadnienia zaufania zgodnie z normą PN-ISO/IEC 14508-3 lub równoważną, obejmujące co najmniej AVA_VAN.5, ALC_DVS.2, ASE_TSS.2.

2. Ocena bezpieczeństwa platformy operacyjnej jest dokonywana na poziomie uzasadnionego zaufania do zabezpieczeń nie niższym niż poziom EAL5, rozszerzonym o odpowiednie komponenty AVA_VAN.5, ALC_DVS.2, ALC_FLR.1, ASE_TSS.2.

3. Ocena bezpieczeństwa apletu jest dokonywana na poziomie uzasadnionego zaufania do zabezpieczeń nie niższym niż poziom EAL4, rozszerzonym o odpowiednie komponenty ALC_DVS.2, ATE_DPT.1, AVA_VAN.5.

VI.

Mikroprocesor spełnia następujące minimalne wymagania:

1) utrzymanie integralności danych użytkownika, które są przetwarzane i przechowywane w pamięci mikroprocesora;

2) utrzymanie poufności danych użytkownika, które są przetwarzane i przechowywane w pamięci mikroprocesora;

3) zapewnienie poprawności wszystkich funkcji bezpieczeństwa realizowanych przez mikroprocesor;

4) zapewnienie losowego generowania liczb w celu realizacji funkcji kryptograficznych;

5) zapewnienie ochrony przed wyciekiem informacji wynikającym zarówno z realizacji wewnętrznych operacji mikroprocesora, jak i umyślnych działań atakującego;

6) zapewnienie ochrony przed fizyczną ingerencją umożliwiającą odczytanie danych użytkownika przechowywanych w pamięci mikroprocesora;

7) zapewnienie wykrywania prób wymuszenia realizacji operacji mikroprocesora oraz przeciwdziałania takim próbom w sytuacjach, w których niezawodność i bezpieczeństwo tych operacji nie były testowane lub udowodnione;

8) zapewnienie ochrony przed fizycznymi manipulacjami wpływającymi na operacje mikroprocesora, w tym na oprogramowanie mikroprocesora, dane wykorzystywane do realizacji funkcji bezpieczeństwa oraz dane użytkownika;

9) zapewnienie ochrony przed nieuprawnionym użyciem funkcji dedykowanych do testowania mikroprocesora oraz innych komponentów, blokowanych po zakończeniu fazy testowania urządzenia;

10) zapewnienie identyfikacji mikroprocesora, tzn. umieszczenie danych inicjujących oraz danych przed personalizacją w nieulotnej pamięci mikroprocesora.

VII.

Mikroprocesor lub mikroprocesor wraz z implementacją bibliotek kryptograficznych spełnia następujące wymagania:

1) realizuje sprzętowe funkcje szyfrowania Triple-DES oraz AES;

2) obsługuje następujące algorytmy kryptograficzne:

a) symetryczne: AES, DES,

b) asymetryczne: RSA, ECDSA, w tym generowania lub obliczania par kluczy,

c) wymianę kluczy: DHKE,

d) funkcję skrótu: SHA-224, SHA-256, SHA-384, i SHA-512;

3) w odniesieniu do algorytmów kryptograficznych ECDSA i RSA – zapewnia składanie i weryfikację podpisu;

4) realizuje funkcje kryptograficzne wymagające kopiowania, porównywania, powtórnego użycia określonych obszarów pamięci operacyjnej, zapewnia ochronę przed podatnościami znanymi w momencie wykonania oceny bezpieczeństwa;

5) zapewnia środki bezpieczeństwa przed pozostawieniem informacji szczątkowych w pamięci operacyjnej po zrealizowaniu funkcji kryptograficznej.

VIII.

Platforma operacyjna warstwy elektronicznej dowodu osobistego spełnia wymagania funkcjonalne i wymagania bezpieczeństwa określone w profilu zabezpieczeń, zawarte w dokumencie „Java Card Protection Profile – Open Configuration, Version 3.0, May 2012” (ANSSI-PP-2010/03-M01) lub nowszym.

IX.

1. Aplet w części realizującej funkcję bezpiecznego urządzenia do składania kwalifikowanego podpisu elektronicznego albo urządzenia do składania podpisu osobistego spełnia wymagania bezpieczeństwa określone w normie PN-EN 419211-2 albo w normie PN-EN 419211-3 lub normach je zastępujących.

2. Aplet w części realizującej funkcję dokumentu uznawanego zgodnie z odrębnymi przepisami za dokument podróży spełnia wymagania bezpieczeństwa określone w profilu zabezpieczeń BSI-CC-PP-0068-V2-2011.

3. Aplet w części realizującej funkcje wskazane w art. 12a ust. 1 pkt 2–5 ustawy spełnia następujące wymagania bezpieczeństwa lub korzysta ze środków ochrony zapewnianych przez inne komponenty warstwy elektronicznej dowodu osobistego w celu spełnienia tych wymagań:

1) zapewnia integralność danych użytkownika oraz danych służących do realizacji funkcji bezpieczeństwa podczas:

a) przechowywania, tzn. zapewnienia ochrony tych danych przed nieuprawnioną modyfikacją lub manipulacją,

b) wymiany danych między apletem a dostawcą usługi zewnętrznej, po uwierzytelnieniu terminala oraz warstwy elektronicznej dowodu osobistego;

2) zapewnia autentyczność:

a) danych użytkownika oraz danych służących do realizacji funkcji bezpieczeństwa podczas przechowywania, przez umożliwienie weryfikacji ich autentyczności po stronie terminala,

b) danych użytkownika podczas ich wymiany między apletem a dostawcą usługi zewnętrznej, po uwierzytelnieniu terminala oraz warstwy elektronicznej dowodu osobistego;

3) zapewnia poufność danych użytkownika oraz danych służących do realizacji funkcji bezpieczeństwa:

a) przez nadanie praw do odczytu jedynie poprawnie uwierzytelnionym terminalom, z określonym poziomem ich autoryzacji,

b) podczas wymiany danych między apletem a dostawcą usługi zewnętrznej, po uwierzytelnieniu terminala oraz warstwy elektronicznej dowodu osobistego;

4) zapewnia ochronę przed śledzeniem identyfikatora warstwy elektronicznej dowodu osobistego za pośrednictwem monitorowania interfejsu bezstykowego, w sytuacji gdy nie posiadał uprzednio informacji o poprawnych wartościach współdzielonych kodów (minimum CAN lub MRZ);

5) zapewnia terminalowi, z którym nawiązywane jest połączenie, możliwość weryfikacji swojej autentyczności jako całego urządzenia dostarczonego przez wydawcę warstwy elektronicznej dowodu osobistego, za pomocą kryptograficznie potwierdzanych danych;

6) zapewnia ochronę funkcji, które nie są używane w fazie operacyjnej, przed ich nadużywaniem w celu:

a) zmanipulowania lub ujawnienia danych użytkownika lub danych służących do realizacji funkcji bezpieczeństwa, przechowywanych w warstwie elektronicznej dowodu osobistego,

b) zmanipulowania (obejścia, zablokowania lub zmodyfikowania) funkcji bezpieczeństwa realizowanych programowo;

7) zapewnia ochronę przed ujawnieniem danych użytkownika oraz danych służących do realizacji funkcji bezpieczeństwa, przechowywanych lub przetwarzanych, za pomocą:

a) monitorowania i analizy poprawności operacji na poziomie sygnałowym, zarówno w odniesieniu do operacji wewnętrznych, jak i na interfejsach zewnętrznych,

b) wymuszania niepoprawnego działania funkcji w warunkach wykrycia ataku,

c) wykrywania i reakcji na próby fizycznej manipulacji;

8) zapewnia poufność i integralność danych użytkownika, danych służących do realizacji funkcji bezpieczeństwa oraz wbudowanego oprogramowania warstwy elektronicznej dowodu osobistego przed naruszeniem bezpieczeństwa fizycznego przez zastosowanie środków chroniących przed atakami polegającymi na:

a) pomiarze napięcia lub natężenia prądu na stykach galwanicznych powierzchni układu scalonego, z wyłączeniem obwodów połączonych (z użyciem standardowych narzędzi pomiaru napięcia lub natężenia prądu),

b) wykorzystaniu innych rodzajów fizycznego współdziałania ładunków elektrycznych,

c) kontrolowanej manipulacji zawartością pamięci w celu pozyskania danych użytkownika lub danych służących do realizacji funkcji bezpieczeństwa

– bazując na uprzednim wykonaniu inżynierii wstecznej uzyskanego kodu binarnego.

Załącznik nr 2

WZÓR – ZGŁOSZENIE ZAWIESZENIA CERTYFIKATÓW W DOWODZIE OSOBISTYM

Załącznik nr 3

WZÓR – ZGŁOSZENIE COFNIĘCIA ZAWIESZENIA CERTYFIKATÓW W DOWODZIE OSOBISTYM

Załącznik nr 4

WZÓR – ZAŚWIADCZENIE O ZGŁOSZENIU ZAWIESZENIA CERTYFIKATÓW W DOWODZIE OSOBISTYM

Załącznik nr 5

WZÓR – ZAŚWIADCZENIE O ZGŁOSZENIU COFNIĘCIA ZAWIESZENIA CERTYFIKATÓW W DOWODZIE OSOBISTYM

- Data ogłoszenia: 2019-03-01

- Data wejścia w życie: 2019-03-04

- Data obowiązywania: 2021-11-07

- Dokument traci ważność: 2022-07-06

REKLAMA

Dziennik Ustaw

REKLAMA

REKLAMA