Jak rozpoznać próbę oszustwa z wykorzystaniem kodów QR? [PRZYKŁADY]

REKLAMA

REKLAMA

Mieszkańcy Warszawy w ostatnich tygodniach znajdowali za wycieraczkami swoich samochodów mandaty z kodem QR. Zeskanowanie go prowadziło do fałszywej strony, na której ofiary miały pozostawić swoje dane. Ataków z wykorzystaniem kodów QR jest znacznie więcej. Wiadomości od cyberprzestępców możemy też znaleźć w skrzynkach e-mail.

REKLAMA

Czym jest kod QR

REKLAMA

Kod QR (Quick Response) to dwuwymiarowy kod kreskowy pozwalający użytkownikom na udostępnianie adresów URL witryn internetowych czy danych kontaktowych lub dokonywanie płatności. Choć kody QR ułatwiły nasze codzienne życie, otworzyły również nowe możliwości przed cyberprzestępcami.

- Ataki phishingowe przy użyciu kodów QR, zwane jako quishing, są coraz powszechniejsze i stały się sporym zagrożeniem nie tylko dla użytkowników indywidualnych, ale też organizacji. Cyberprzestępcy wykorzystują kody QR w atakach e-mailowych, aby oszukać odbiorców i skłonić ich do odwiedzenia złośliwych witryn lub pobrania złośliwego oprogramowania na swoje urządzenia. Ta taktyka jest skuteczna, bo kod QR w wiadomości e-mailowej stanowi pewne novum i nie powoduje poczucia zagrożenia, jakie wzbudzają w nas choćby linki dołączone do wiadomości – tłumaczy Mateusz Ossowski, CEE Channel Manager w firmie Barracuda Networks, która jest producentem rozwiązań z obszaru bezpieczeństwa IT.

Oszustwa przy pomocy kodu QR

Oto przykłady taktyk, jakie wykorzystują cyberprzestępcy w atakach e-mailowych z użyciem kodów QR:

Linki phishingowe

Atakujący osadzają kody QR w e-mailach phishingowych, zachęcając użytkowników do zeskanowania kodu i odwiedzenia fałszywej strony, która sprawia wrażenie zaufanej usługi lub aplikacji. Ofiary zazwyczaj są proszone o podanie swoich danych do logowania, które są następnie przechwytywane przez przestępcę.

Fałszywe kody QR mogą również prowadzić do ankiet lub formularzy, które żądają danych osobowych, takich jak imię i nazwisko, adres czy numer PESEL. Ofiary mogą być zwabione obietnicami nagród lub prezentów w zamian za informacje.

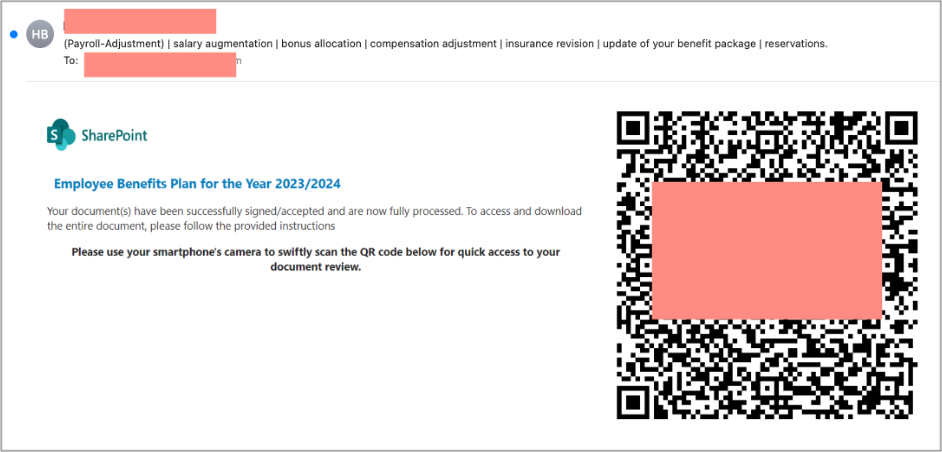

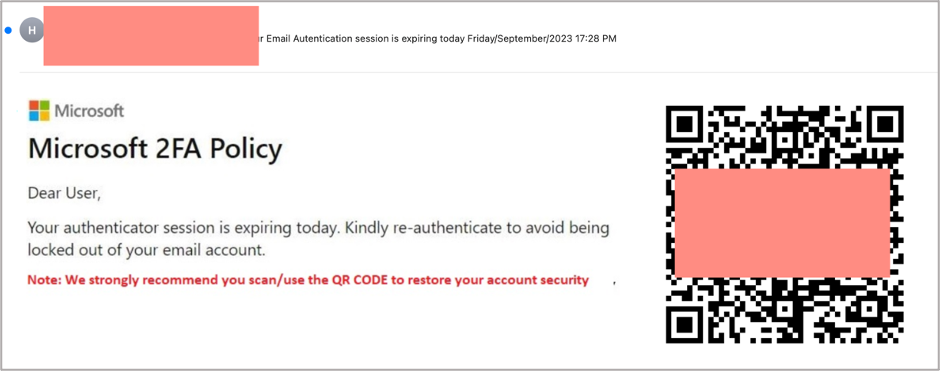

Przykłady ataków phishingowych za pomocą kodów QR w wiadomościach e-mail:

Źródło zewnętrzne

Źródło zewnętrzne

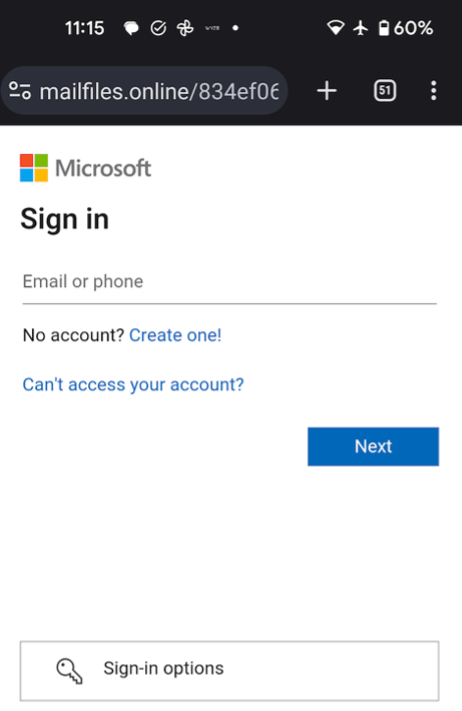

Kody QR prowadzą do starannie przygotowanych fałszywych stron logowania, takich jak ta:

3

Źródło zewnętrzne

Pobieranie złośliwego oprogramowania

Kody QR mogą prowadzić ofiary także do fałszywych witryn, które automatycznie pobierają złośliwe oprogramowanie na urządzenie ofiary po zeskanowaniu kodu QR. Zainstalowane w taki sposób oprogramowanie szpiegujące lub ransomware pozwala atakującym na kradzież danych lub przejęcie kontroli nad urządzeniem.

Przejmowanie urządzeń

Kody QR mogą również być używane do otwierania witryn z mechanizmami płatności, obserwowania kont na portalach społecznościowych, a nawet wysyłania wcześniej napisanych wiadomości e-mail z kont ofiar. Oznacza to, że cyberprzestępcy mogą łatwo podszywać się pod swoje ofiary, atakując inne osoby z ich listy kontaktów.

Wykrywanie ataków za pomocą kodów QR w wiadomościach e-mail

Ataki z wykorzystaniem kodów QR są trudne do wykrycia za pomocą tradycyjnych metod filtrowania wiadomości e-mail. Brak w nich bowiem linku czy złośliwego załącznika do zeskanowania. Filtrowanie poczty elektronicznej nie jest zaprojektowane w taki sposób, aby śledzić kod QR. Trudnością jest też to, że rzeczywiste zagrożenie jest przekierowywane na inne urządzenie, które może nie być chronione przez firmowe oprogramowanie zabezpieczające.

Jak rozpoznać, że to atak hakerski

- Jednym ze sposobów wykrywania takich ataków jest wykorzystanie sztucznej inteligencji i technologii rozpoznawania obrazów. Fałszywy kod QR zazwyczaj nie jest jedynym sygnałem złośliwej wiadomości. Narzędzia oparte na sztucznej inteligencji biorą również pod uwagę inne elementy, takie jak nadawca, treść, rozmiar obrazu i jego umieszczenie. To pomaga identyfikować złośliwe e-maile. Informację o atakach z wykorzystaniem kodów QR warto też włączyć do programu cyklicznych szkoleń dla pracowników. Muszą oni wiedzieć, że konieczne jest zachowanie ostrożności podczas skanowania kodów, i podchodzić z odpowiednią ostrożnością do wiadomości zawierających takie kody – podsumowuje Mateusz Ossowski z Barracuda Networks.

Więcej ważnych informacji znajdziesz na stronie głównej Infor.pl

REKLAMA

REKLAMA